라즈베리 파이 모델 B가 2012년 릴리즈 된 이후 수많은 유용한 애플리케이션들이 등장했습니다. 그것들 중 라즈베리파이를 Stratum 1 NTP 서버로 구성해 인터넷과 같은 네트워크에서 시간 동기화에 사용 할 수 있는 기능을 제공하는 것도 있는데 저는 이를 이용해 사무실 전체를 훨씬 효율적으로 만들 수 있었습니다.

Stratum 1 NTP란?

많은 사람들이 이미 NTP에 대해서 잘 알고 있겠지만 이 프로젝트를 시작하기 전, 다시 한 번 짚고 넘어가도록 하겠습니다. 네트워크 타임 프로토콜(NTP - Network Time Protocol)은 네트워크 상의 컴퓨터 시간을 동기화하는데 사용되는 규약이며 협정세계시(UTC - Universal Time Coordinated)를 사용하여 컴퓨터 시계를 밀리 초 혹은 그 이하 단위까지 동기화합니다. 이를 이용하면 네트워크상에 연결된 기본 시간 서버를 통해 전체 네트워크 내의 컴퓨터 시간을 동기화 할 수 있습니다. 이는 일반적으로 번거롭고 비용이 들지 않게 UTC를 이용할 수 있는 방법입니다. 컴퓨터가 UTC 소스에 연결되는 계층은 'strata'로 정의됩니다. Stratum 1 NTP 서버는 특히 위성 항법 시스템 또는 라디오 시계 등 실제 시간을 수신하는 기기와 직접 연결되며 Stratum 2는 Stratum 1 컴퓨터 등에 연결되어 작동합니다.

NTP는 왜 유용한가?

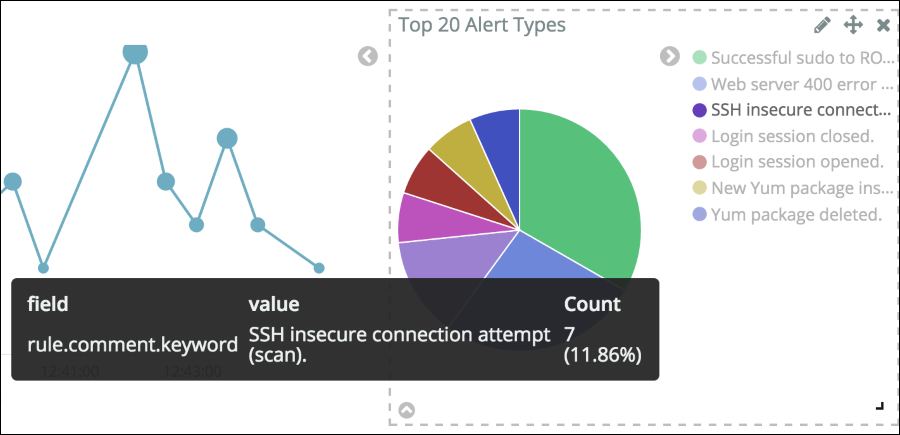

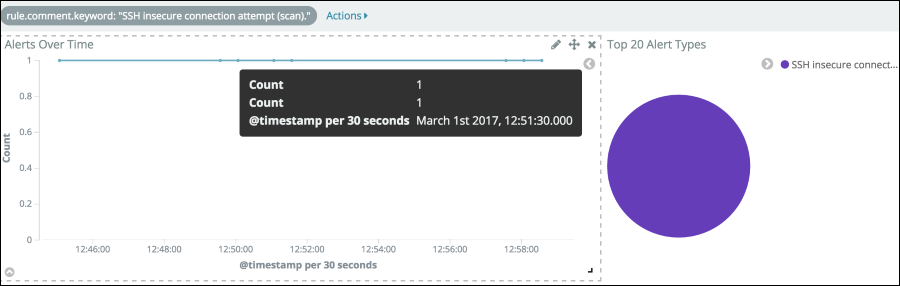

NTP 서버는 UTC 소스의 정확한 시간을 수신해 내부 컴퓨팅 자원의 시간 동기화를 제공하는, 비용 효율적인 솔루션입니다. 시간동기화는 여러 상황에서 중요한 요소가 되는데 예를들어 트러블 슈팅 시 서버 로그를 뒤져볼 때에 시간동기화가 되어 있지 않다면 매우 곤란할 것입니다. 마찬가지로, 분산 프로세스는 정확한 순서를 따르기 때문에 시간의존적이며, 보안플랫폼들 또한 데이터 암호화, 복잡한 인증시스템구현, 사이버 보안 위협 혹은 금융사기로부터 안전한 데이터 입력 및 변환 등을 위해 시간의존적입니다. 또한 수많은 시스템이 상호의존적으로 복잡하게 업데이트가 이루어지는 경우, Kali Linux와 보안매니지먼트를 위한 KrolLDiscovery에서 데이터 암호화 혹은 시스템 복구 등의 과정에서도 시간에 대한 정확성이 요구됩니다. 이러한 정확한 시간 정의를 통해 데이터 침해 가능성을 줄이고 현 시스템의 결함을 파악할 수 있습니다. $100이 조금 넘는 금액으로 Stratum 1 NTP 서버를 구성함으로써 워크플로를 개선하고 UTC를 사용하는 장점을 모두 취할 수 있습니다.

Stratum 1 NTP Server를 구성하기 위해 필요한 것들:

- 라즈베리 파이 (512 MB의 메모리를 가진 Model B 이상 권장)

- PPS 출력을 가진 GPS 모듈 (Adafruit’s Ultimate GPS Breakout 권장)

- CR1220 대체 배터리

- 프리미엄 수-수 점퍼 와이어

- GPS 안테나

- 기기 보호를 위한 Raspberry Pi 용 케이스

- SMA - uFL/u.FL/IPX/IPEX RF 어댑터 케이블

- 하프 사이즈의 Breadboard

- 선택사항: Chronodot (라즈베리 파이는 하드웨어 시계를 내장하고 있지 않기 때문에 Chronodot는 이 문제를 해결하기에 좋은 대안임)

- Adafruit Assembled Pi Cobbler Breakout과 Raspberry Pi 케이블

하드웨어 구성하기

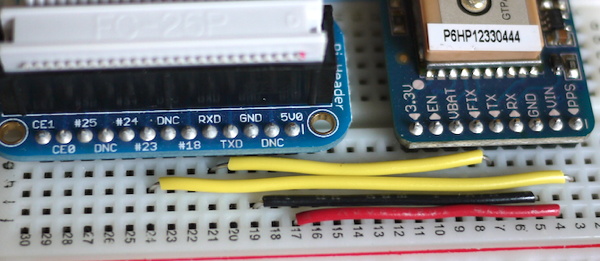

제일 먼저, 준비된 모든 퍼즐 조각들을 연결하도록 합시다. 이를위해 GPS / PPS 출력을 Pi의 23번 핀에 연결하고 GPS TXD를 라즈베리파이의 RXD에 연결합니다. VIN에 5V 전력을, GND에 GND을 을 연결합니다. 특정한 트러블슈팅을 찾기 위해서는 GPS RXD에서 Raspberry Pi TXD로 다른 케이블을 연결할 수도 있습니다.

그 다음 접착제를 사용해 브레드 보드를 라즈베리 파이 케이스에 고정하고 브레드 보드 브레이크 아웃 핀을 GPS 브레이크 아웃 보드에 납땜합니다. 그리고 배터리 하우스를 또한 납땜해야합니다. 이 작업이 처음이라면 민감한 하드웨어를 파괴하지 않기 위해 조심스럽게 진행해야 합니다.

운영체제 구성하기

OS 설치의 첫 단계는 Adafruit’s Occidentalis v0.2 이미지를 설치하는 것입니다. 해당 이미지는 Raspberry Pi의 정식 OS인 Raspbian에서는 제공하지 않는 추가 패키지들이 선탑재되어 있습니다. 해당 이미지를 다운로드 받아 다음 명령어를 이용해 SD 카드에 기록합니다.

#dd if=/path/to/occidentalis.img of=/dev/sdz

다음으로 SSH를 활성화하기 위해 SD카드를 마운트 해서 /etc/network/interface 파일을 편집합니다. 이 작업이 완료되면 가상 인터페이스가 보일 것입니다. (이 과정에 대한 설명). 그리고 나서 라즈베리파이를 부팅하고 터미널로 접속합니다.

디폴트 커널은 PPS를 지원하지 않기 때문에 커스텀 커널을 사용해야 합니다. 이를 위해 다른 사람의 3.1 커널 저장소를 사용하겠습니다.

먼저 터미널에서 root 권한으로 Git을 설치하고 다음 저장소를 사용합니다.

먼저 터미널에서 root 권한으로 Git을 설치하고 다음 저장소를 사용합니다.

#apt-get install git

#git clone https://github.com/davidk/adafruit-raspberrypi-linux-pps.git

다음으로 새 커널과 모듈을 복사합니다.

# cd adafruit-raspberrypi-linux-pps

# cp kernel.img /boot/kernel.img.pps

# cp -a modules/* /lib/modules

# cp kernel.img /boot/kernel.img.pps

# cp -a modules/* /lib/modules

변경 사항을 영구적으로 적용하기 위해 "pps-gpio" 모듈이 매 부팅시마다 로드되도록 해야 합니다. 다음 명령어를 사용합니다.

# echo ‘pps-gpio’ >> /etc/modules

새 커널 적용을 위해 아래 내용을 /boot/config.txt 파일에 덧붙입니다.

kernel=kernel.img.pps

gpu_mem=16

재부팅 하고 나서 다음 명령어로 새 커널로 잘 부팅되었는지 여부와 "pps-gpio"모듈이 로드 되어 있는지 확인합니다.

# uname -a

Linux ntp.example.com 3.1.9adafruit-pps+ #21 PREEMPT Sun Sep 2 10:57:58 PDT 2012 armv6l GNU/Linux

# lsmod | grep pps-gpio

pps_gpio 2314 0

pps_core 7808 2 pps_gpio,pps_ldisc

Linux ntp.example.com 3.1.9adafruit-pps+ #21 PREEMPT Sun Sep 2 10:57:58 PDT 2012 armv6l GNU/Linux

# lsmod | grep pps-gpio

pps_gpio 2314 0

pps_core 7808 2 pps_gpio,pps_ldisc

NTP 컴파일 하기

하드웨어와 OS가 준비되었으니 이제 NTP를 컴파일할 차례입니다. 오리지널 Raspbian 패키지는 ATOM을 지원하지 않기 때문에 NTP를 직접 컴파일해야합니다. 이를 위해 root권한으로 /etc/apt/sources.list 파일을 열어 다음 내용을 추가합니다.

deb-src http://mirrordirector.raspbian.org/raspbian/ wheezy main contrib non-free rpi

그리고 root 권한으로 다음 명령어를 입력합니다.

# apt-get update

# apt-get build-dep ntp

# apt-get source ntp

# cd ntp-4.2.6.p5+dfsg

# apt-get build-dep ntp

# apt-get source ntp

# cd ntp-4.2.6.p5+dfsg

Here’s where things get good; 'debian/rules" 파일을 수정해 "- – enable-ATOM" 을 설정에 덧붙입니다. 그리고 "debian/changelog" 파일에 "pps"를 적절한 버전 번호와 함께 덧붙입니다. 그 후, 패키지를 빌드하고 설치합니다.

# dpkg-buildpackage -b

# cd ../

# dpkg -i ntp_4.2.6.p5+dfsg-2pps_armhf.deb ntp-doc_4.2.6.p5+dfsg-2pps_all.deb

# cd ../

# dpkg -i ntp_4.2.6.p5+dfsg-2pps_armhf.deb ntp-doc_4.2.6.p5+dfsg-2pps_all.deb

NTP 설정하기

Adafruit GPS 모듈은 NMEA GPS 으로 드라이버 20을 사용하기에 "/etc/ntp.conf 파일에 다음 내용을 추가해야합니다.

server 127.127.20.0 mode 17 noselect

fudge 127.127.20.0 flag1 0 time2 0

fudge 127.127.20.0 flag1 0 time2 0

이 작업이 완료되면 GPS 시계가 "noselect"로 설정되어 "time2"에 대한 정확한 시간을 파악할 수 있습니다. 신호 문제로 NTP가 시간을 받는데에 조금 시간이 걸립니다. NTP를 24시간 동안 실행하고 "/etc/ntp.conf"파일의 "noselect"를 "iburst"로 추가해 PPS 프로세싱을 위한 준비를 마칩니다. 이후 NTP를 재시작합니다.

윤초를 적용하기 위해 다음 셸스크립트를 "/usr/local/bin/leap-seconds.sh"로 추가합니다.

#!/bin/sh

cd /etc/ntp

wget ftp://time.nist.gov/pub/leap-seconds.list &> /dev/null

service ntp restart &> /dev/null

cd /etc/ntp

wget ftp://time.nist.gov/pub/leap-seconds.list &> /dev/null

service ntp restart &> /dev/null

이 작업의 실행을 위해 root 권한의 cron 작업을 스케쥴링합니다.

0 0 31 6,12 * /usr/local/bin/leap-seconds.sh

잊지말고 셸스크립트에 실행권한을 주는 것도 잊지맙시다.

# chmod a+x /usr/local/bin/leap-seconds.sh

마지막으로 "/etc/ntp.conf" 파일을 다시 한 번 열어 다음 내용을 파일 최상단에 추가합니다.

# leap seconds file

leapfile /etc/ntp/leap-seconds.list

leapfile /etc/ntp/leap-seconds.list

이제 마지막으로 다시 한 번 NTP를 재시작합니다. 이제 수많은 컴퓨터를 연결해 동기화할 때에 "/etc/ntp.conf" 파일에 서버를 추가하기 만하면됩니다. 다만, UTC 소스에서 하나의 stratum이 멀어질수록 매 60 마이크로초가 추가된다는 점은 유의할 필요가 있습니다.

Stratum 1 NTP 서버를 구축하는 것은 시간이 많이 걸리고 어려운 작업일 수 있지만, 그 만큼의 가치가 있습니다. 이 NTP 서버를 사용하면 많은 돈을 절약 할 수 있을 뿐 아니라 과거에는 효율적으로 할 수 없었던 작업들이 가능해집니다.

번역된 컨텐츠입니다.

Red Hat Developers Blog. Samantha Donaldson. https://developers.redhat.com/blog/2017/02/22/how-to-build-a-stratum-1-ntp-server-using-a-raspberry-pi/

Translated article.

Red Hat Developers Blog. Samantha Donaldson. https://developers.redhat.com/blog/2017/02/22/how-to-build-a-stratum-1-ntp-server-using-a-raspberry-pi/